TIDoS Framework

- Keşiften Güvenlik Açığı Analizine kadar her şeyi kapsayan çok yönlü bir framework.

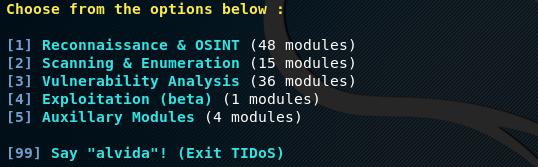

- Toplam 108 modülden oluşan 14 alt faza bölünmüş 5 ana faz vardır .

- Keşif Aşaması’nın kendine ait 50 modülü vardır (aktif ve pasif keşif, bilgi açıklama modülleri dahil).

- Tarama ve Numaralandırma Aşamasında 16 modül vardır (port taramaları, WAF analizi vb. Dahil)

- Güvenlik Açığı Analiz Aşamasında 37 modül vardır (en yaygın güvenlik açıkları dahil).

- Exploits Castle’da sadece 1 vuln. vardır.

- Dört fazın her birinde, Auto-Awesomeher modülü sizin için otomatikleştiren bir modül bulunur.

- Sadece hedef siteye ihtiyacınız var geri kalanı kendi hallediyor

- TIDoS tam kapsamlı desteğe sahiptir, bu yüzden neler olduğunu bilirsiniz.

- Tamamen kullanıcı dostu etkileşim ortamı.

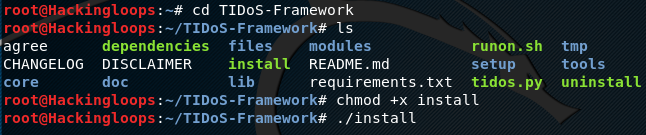

Kurulum:

chmod +x install

./install

Tidos Framework, keşif, tarama, numaralandırma ve güvenlik açıkları analizi gibi tüm önemli sızma testi görevlerini gerçekleştiren açık kaynaklı bir araç setidir. Tüm görevler, yerleşik modüller kullanılarak aşamalı olarak gerçekleştirilir. Toplam modül sayısı 100’ü aşıyor ve çoğunluğu keşif ve güvenlik açığı analizi için kullanılıyor.

Tidos Framework Nasıl Kurulur

Tidos, aşağıdaki komutu kullanarak Github’dan klonlanabilen bir python çerçevesidir.

git clone https://github.com/theInfectedDrake/TIDoS-Framework

Araç setini klonladıktan sonra, bağımlılıkları aşağıdaki gibi kurmak için Tidos çerçeve dizinine gidin.

cd TIDoS-Framework chmod +x install ./install

Tidos Nasıl Çalışır?

Aşağıdaki komut yalnızca Tidos çerçevesini çalıştırmakla kalmaz, aynı zamanda hedef web uygulamasından sızma testi özelliklerinin kilidini açmasını ister.

python tidos.py

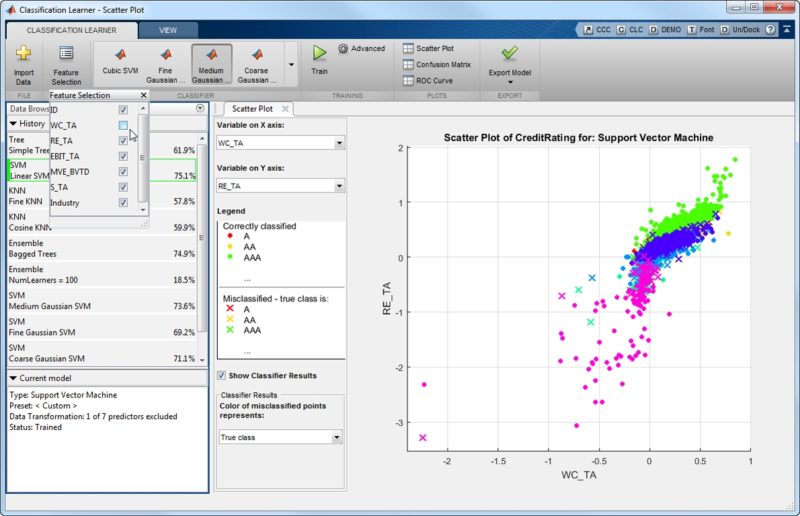

Hedef web uygulaması çalışır durumda ve çalışıyorsa, Tidos aşağıdaki ekran görüntüsünde gösterildiği gibi sızma testi seçeneklerini (aşamaları) görüntüler.

Aşağıda, Tidos çerçevesi kullanılarak gerçekleştirilebilecek her aşamanın kısa bir açıklaması yer almaktadır.

Keşif ve Açık Kaynak İstihbaratı

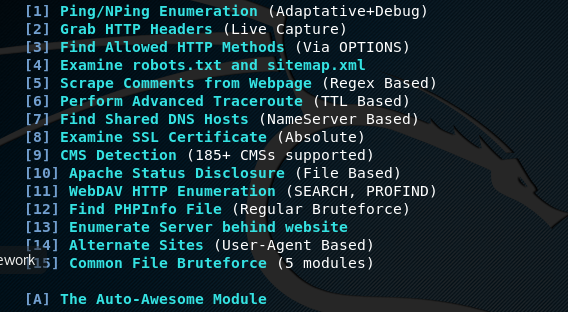

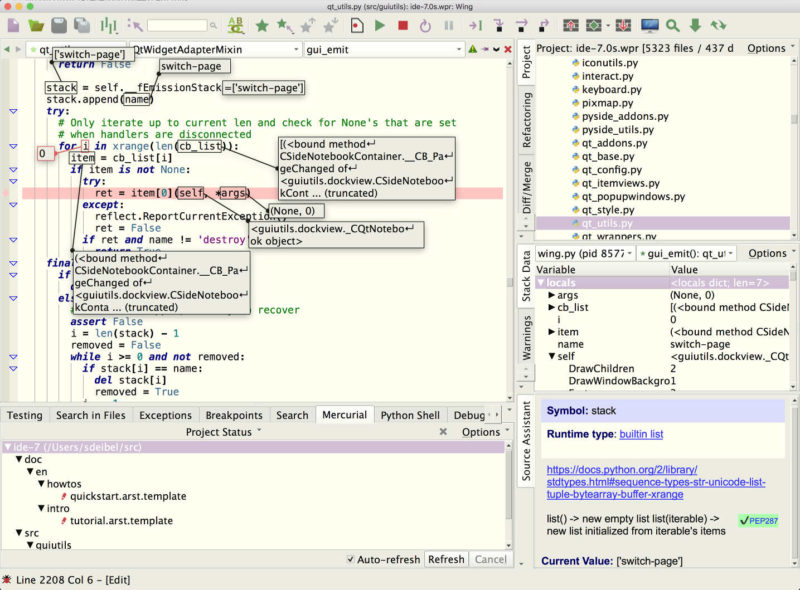

Keşif ve açık kaynak istihbaratı, (a) Pasif Ayak İzi, (b) Aktif Keşif ve (c) Bilgi ifşası olmak üzere üç alt aşamaya ayrılmıştır. Pasif ayak izi, WHOIS Araması, DNS yapılandırması, alt ağ numaralandırması, ters IP araması, arşivlenmiş veriler ve LinkeIn gibi arama motorlarında ve sosyal profillerde bulunan bilgileri toplama gibi tüm pasif bilgi toplama tekniklerini içerir. Tidos tüm bu tarama seçeneklerini otomatik olarak çalıştırabilir veya istenilen seçeneği seçerek manuel tarama yapabilir. Benzer şekilde, aktif keşif taraması seçeneği, hedef web sunucusuna ping atmak gibi hedef web uygulamasıyla etkileşim gerektiren tüm tarama tekniklerini içerir. Aktif keşif seçeneklerinin tam listesi aşağıdaki ekran görüntüsünde görülebilir.

Bilgiyi ifşa etme seçeneği, düz metin biçiminde bulunan hassas veriler için hedef web uygulamasını tarar. Veriler, kredi kartı bilgileri, sosyal güvenlik numaraları, telefon numaraları vb. Olabilir.

Tarama ve Numaralandırma

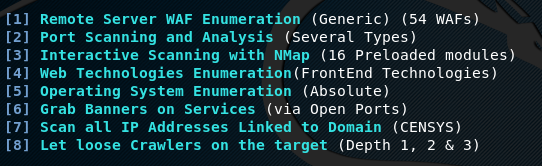

Tarama ve numaralandırma aşaması, web uygulaması güvenlik duvarı bilgileri, açık bağlantı noktaları numaralandırma, Banner yakalama ve ön uç teknolojiler hakkında bilgiler gibi hedef uygulama hakkında yararlı bilgiler sağlar.

Örneğin, afiş kapma seçeneğini seçersek, Tidos çerçevesi sunucu bilgilerini, barındırma bilgilerini, şifreleme tekniğini, sıkıştırma algoritmalarını ve rakiplere yardımcı olabilecek diğer yararlı bilgileri almak için web uygulamasını farklı bağlantı noktaları üzerinden hedefler.

Güvenlik Açığı Analizi

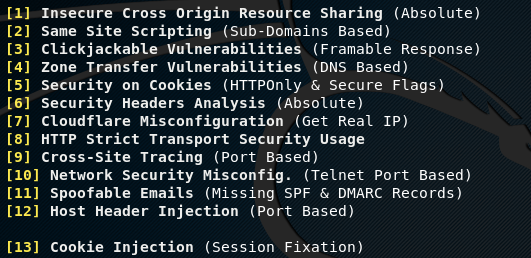

Güvenlik açığı analizi, Tidos çerçevesinin en önemli faydasıdır. Bu yardımcı programı kullanarak, hedef web uygulamalarının temel ve kritik güvenlik açıkları değerlendirmesi yapılabilir. Temel güvenlik açıkları değerlendirmesinde Tidos, hedef web uygulamasının tıklama hırsızlığı, bölge aktarımı, tanımlama bilgisi enjeksiyonu, siteler arası izleme ve aşağıdaki ekran görüntüsünde belirtilen diğer birkaç güvenlik açığına karşı savunmasız olup olmadığını kontrol eder.

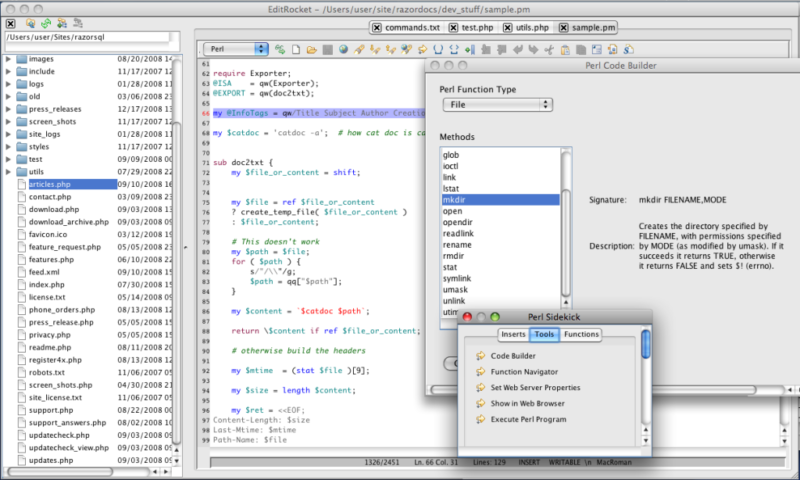

Kritik güvenlik açıkları analizi seçeneği, hedef web uygulamasının SQL enjeksiyonları, Siteler Arası Komut Dosyası (XSS), Yerel Dosya Ekleme (LFI), Uzaktan Dosya Ekleme (RFI), İşletim Sistemi Komut Enjeksiyonu gibi bir dizi yüksek riskli güvenlik açığına karşı taranmasına olanak tanır. XPath enjeksiyonu, PHP kod enjeksiyonu, siteler arası istek sahteciliği ve Xpath enjeksiyonu. Tidos, kritik güvenlik açıkları değerlendirmelerini gerçekleştirmek için farklı teknikler uygular. Örneğin, hedef web uygulamasını SQL enjeksiyon güvenlik açıklarına karşı taramak için Tidos araç seti, manuel ve otomatik modda hata ve kör tabanlı teknikler kullanır. Manuel modda, kullanıcı, hedef web uygulamasını taramak için parametreleri araç setine sağlamalıdır. Otomatik modda, araç seti hedef web uygulamasını tanımlama bilgisi hatası tabanlı ve kullanıcı aracısı hatasına dayalı yerleştirme tekniklerini kullanarak otomatik olarak test eder.Ancak manuel mod, otomatik moddan daha etkilidir.

Örneğin, hata tabanlı + manuel mod tekniğini kullanarak SQL enjeksiyonu için aşağıdaki test url’sini tararsak, araç seti, hedefin herhangi bir SQL enjeksiyon güvenlik açığına sahip olup olmadığını görmek için farklı yükler çalıştırır.

http://phptest.vulnweb.com/listproducts.php?cat=4

Hedef savunmasızsa, araç seti, hedef web uygulamasındaki SQL güvenlik açığından yararlanmanın farklı olası yollarını gösterir.

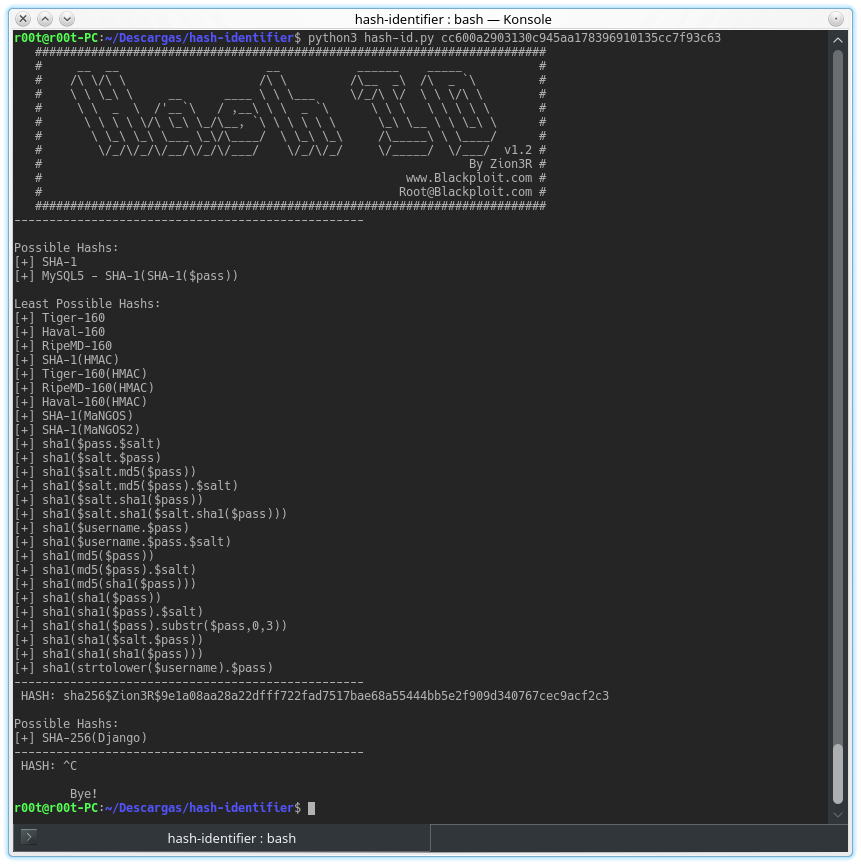

Diğer Tidos yardımcı programları, sömürü ve Yardımcı modülleri içerir. Araç setinin kullanım özelliği hala geliştirme aşamasındadır ve bu nedenle keşif, tarama ve güvenlik açıkları değerlendirme özelliklerine kıyasla daha az etkilidir. Auxillary modülü, adli tıpta kullanılan görüntülerin veri kodlama, karma işlevi ve Meta veri çıkarma gibi özelliklere sahiptir. Aşağıdaki ekran görüntüsü, araç setinin hash oluşturma işlevini göstermektedir. Araç seti, belirli bir dize için MD5, SHA1, SHA256 ve SHA512 karma değerleri oluşturur.

Sonuç

Tidos Framework, penetrasyon testi yaşam döngüsüne göre tasarlanmış kullanışlı bir araç setidir. Araç seti, sızma testçilerinin web uygulamalarındaki (web siteleri, sunucular, web uygulamaları) güvenlik açıklarını bulmalarına yardımcı olabilir.