Lua

Dongle Driver & Tools Download

Dongle Driver

| DONGLE DRIVERS | |

| Safenet HASP4 / HASP HL/ Sentinel HL/ Hasp SRM Driver | Download |

| Aladdin Hardlock Driver | Download |

| Safenet Sentinel SuperPro / UltraPro/ SHK Driver | Download |

| Safenet Microdog Driver | Download |

| Eutron SmartKey Driver | Download |

| Wibu Box / RU Driver | Download |

| Wibu Codemeter Cmstick Driver | Download |

| Marx CryptoBox | Download |

| Deskey DK2 – DK3 Driver | Download |

| TDI Matrix Dongle Driver | Download |

| TOOLS | |

| Sentinel HL / Hasp HL Dump Tool | Download |

| Sentinel SuperPro – UltraPro Dump Tool | Download |

| Hardlock Dump Tool | |

| Wibu / Box Dump Tool | Download |

| Microcosm Dinkey Dump Tool | Download |

| Eutron Smartkey Dump Tool | Download |

Virtual Dongle Nedir?

Sanal donanım kilidi, bir donanım kilidini veya donanım anahtarını taklit etmek için tasarlanmış bir yazılım programıdır. Yazılım kopya korumasında kullanılan sanal donanım kilitleri, kullanıcının her yazılım programı için fiziksel bir donanım anahtarına ihtiyaç duymadan birden fazla donanım kilidine bağlı programa erişmesine olanak tanır. Yazılımı çalıştırmak için bir donanım kilidi gerekiyorsa, bu, yazılımın çalışması için kilit açma bilgileriyle donatılmış taşınabilir bir cihazın bilgisayara takılması gerektiği anlamına gelir. Donanım kilitleri genellikle yalnızca üst düzey özel programlarda gerekli olduğundan, çoğu bilgisayar kullanıcısının donanım kilidi gerektiren bir programla karşılaşması pek olası değildir.

Dongle’lar yazılım korsanlığını kontrol etmek için kullanılır. Yazılım korsanlığı, bir programın, yazılımın telif hakkını elinde bulunduran şirketin izni olmadan dağıtılması durumunda ortaya çıkar. Medya tasarlamak ve oluşturmak için kullanılan yazılım programları pahalıdır ve hırsızlığa ve kopyalanmaya eğilimlidir ve programlar, onların bilgisi dışında dağıtıldığında şirket yaptığı işin karşılığını almaz. Dongle’lar, bilgisayarda bir dongle olmadığında kullanımını engelleyerek yazılım programının korsanlığa karşı korunmasını sağlar.

Dongle gerektiren programlar genellikle üst düzey, profesyonel tasarım veya üretim programlarıdır. Dongle’lar, video oluşturma, tiyatro prodüksiyonları tasarlama, ses kaydetme ve düzenleme ve bina tasarlamada kullanılan yazılımlarda karşımıza çıkıyor. Dongle gerektiren programlara örnek olarak Pro Tools ve Vector çalışmaları verilebilir.

Sanal bir donanım kilidi oluşturmak, öykünücü adı verilen bir yazılım programının kullanılmasını gerektirir. Bu programlar, bir cihazın veya başka bir yazılım sisteminin işlevini taklit etmek için yazılım kullanır. Bir emülatör, taşınabilir donanım kilidinin işlevini taklit eder ve esasen bilgisayarı, bir donanım anahtarının bir bilgisayar bağlantı noktasına takılı olduğunu düşünmesi için kandırır.

Sanal bir donanım kilidi, fişi takmadan çalışabilir ve bu da Evrensel Seri Veri Yolu (USB) bağlantı noktalarını diğer aygıtlar için serbest bırakır. Seyahat eden bilgisayar kullanıcıları, birden fazla yazılım programı için birden fazla taşınabilir donanım kilidi taşıma karmaşasından kurtulabilir. Sanal bir donanım kilidi kullanmak aynı zamanda orijinal donanım kilidinin hasara, hırsızlığa veya kaybolmaya karşı korunmasına da yardımcı olur.

Hem sanal donanım kilidi hem de fiziksel donanım anahtar sistemleri uyumsuzluk sorunları yaşamaktadır. Birçok donanım kilidi, kullanıcının birden fazla donanım kilidini tek bir USB bağlantı noktasına istiflemesine olanak tanıyan yerleşik fişlere sahip olsa da, çakışma sorunları bir veya daha fazla donanım kilidinin arızalanmasına neden olabilir. Donanım kilitleriyle uyumluluk sorunlarıyla karşılaştığınızda, donanım anahtarlarınızdan bazılarını taklit sanal kilitlere geçirmek arızayı çözebilir. Benzer şekilde, taklit edilmiş bir donanım kilidi çalışmadığında donanım anahtarına geri dönmek gerekli olabilir.

HASP Dongle’ı Nedir?

Yazılım Korsanlığına Karşı Donanım (HASP) donanım kilidi, yazılım korsanlığıyla mücadele etmek için tasarlanmış bir tür bilgisayar donanım cihazıdır. Yazılımın çalışabilmesi için bu cihazların bir bilgisayara takılması gerekir ve genellikle seri numaraları veya diğer kimlik doğrulama biçimlerinin yerine kullanılırlar. Dongle’lar ayrıca yazılım için kiralama veya özellik odaklı modeller gibi diğer iş modellerini oluşturmak ve uygulamak için de kullanılabilir. Son kullanıcılar için dongle’lar hem kolaylık hem de sıkıntı sunabilir.

HASP dongle’ı, tüketici yazılımında bulunan bir ürün anahtarı veya aktivasyon sistemi ile hemen hemen aynı amacı yerine getirir, ancak genellikle çeşitli endüstrilerde kullanılan son derece uzmanlaşmış yazılım programlarıyla sınırlıdır. Profesyonel yazdırma yazılımı, adli tıp yazılımı, ileri teknoloji ses programları ve bilgisayar destekli tasarım (CAD) uygulamalarını içeren bu tür programlar genellikle lisans başına yüksek fiyat etiketleri taşır ve bu da onları kara ve gri pazarlar için kazançlı hedefler haline getirir. Korsanlıkla mücadele etmek ve kuruluşların satın aldıkları lisans sayısından daha fazla bilgisayarda yazılım kullanmasını önlemek için bazı yazılım yayıncıları HASP dongle’larından yararlanır.

Bu yazılımı kullanan müşterilerin, yazılımın çalışabilmesi için özel olarak programlanmış bir HASP dongle’ını bilgisayara bağlamaları gerekir. Dongle olmadan bazı programlar demo veya deneme modunda çalışacak, bazıları ise hiç çalışmayacaktır. Yazılım yayıncıları genellikle diğer şirketlerden donanım kilitleri ve donanım kilidi yazılımları satın alır ve donanım kilitlerinin, koruyacakları programlara göre özel olarak uyarlanması gerekir.

Dongle’ların karmaşıklığı arttıkça yayıncılar onlar için yeni kullanım alanları buldu. Bazı yeni donanım kilitleri eski modellere göre dahili saatlere, pillere ve daha fazla yerleşik belleğe sahiptir. Bu özellikler yayıncıların yazılımlarının nasıl kullanıldığını daha yakından kontrol etmelerine olanak tanır. Örneğin dahili saat, bir yazılım lisansının süresinin ne zaman dolduğunu takip edebilir ve ardından donanım kilidini kullanılamaz hale getirebilir. Bir HASP donanım kilidi aynı zamanda kiralama, abonelik, kullanım başına ödeme ve hatta özellik başına ödeme yazılım lisanslama modellerini de etkinleştirebilir.

HASP donanım kilidi gerektiren yazılımı satın alan işletmeler ve tüketiciler, bu donanım çözümünü eşdeğer yazılım koruma teknolojilerinden daha uygun bulabilirler. Sınırlı sayıda lisans veya kullanıcıyla satılan programlar için, bir donanım kilidi farklı bilgisayarlar veya bölümler arasında kolaylıkla aktarılabilir. Bazı donanım kilitleri aynı zamanda ağdaki birden fazla bilgisayarda işlevselliği de etkinleştirebilir. Dongle’lar, eski veya desteklenmeyen uygulamaları çalıştırması gereken müşteriler için büyük bir hayal kırıklığı kaynağı olabilir; ancak yeni işletim sistemleri, kaybolan dongle’lar veya yeni donanım, programların artık çalışmayacağı anlamına gelebilir. Bu durumlarda, bazen bir programı fiziksel bir HASP donanım kilidinin bağlı olduğuna inandırmak için bir donanım kilidi emülatörü kullanılır.

Dongle Emülatörü Nedir?

Donanım kilidi, bazı yazılım programlarının çalıştırılmasından önce bilgisayarın Evrensel Seri Veri Yolu (USB) bağlantı noktasına takılması gereken bir donanım parçasıdır. Bu, yazılımın kopyalanmamasını veya başka şekilde paylaşılmamasını sağlamak içindir. Bir donanım kilidi emülatörü, tıpkı bir iskelet anahtar gibi, bu sınırlamayı aşmak için oluşturulmuş sahte bir donanım kilididir. Bu tür saldırıları önlemek için dongle’lar genellikle şifrelendiğinden, dongle emülatörü “dongle çatlağı” olarak da bilinir.

Bir dongle emülatörünün oluşturulması, yazılımın parasını ödemeyenlerin kullanımına serbest bırakması nedeniyle yasa dışı kabul edilir. Çoğu yazılım lisansında, böyle bir cihazın oluşturulmasının kullanıcı sözleşmesini ihlal ettiğini belirten maddeler bulunur. Bu, dongle emülatörlerinin bilgisayar korsanları tarafından oluşturulmadığı ve bir dongle’ın güvenlik şifrelemesini kırmaya yönelik kılavuzların İnternette veya başka yerlerde bulunmadığı anlamına gelmez.

Şu anda bir dongle emülatörü almanın iki yolu vardır. Bir kişinin ağ güvenliğini aşma becerisi varsa, bunu kendisi yapabilir. Bir dongle emülatörünün nasıl oluşturulacağına ilişkin bilgiler genellikle bilgisayar korsanından bilgisayar korsanına aktarılır ve İnternet forumlarında ve web sitelerinde alınıp satılır. Kodlama bilgisi olmayan biri de internet sitelerinden dongle emülatörleri satın alabilir. Yasa dışı olmaları nedeniyle, çalışan dongle emülatörleri sağladığını iddia eden birçok web sitesi meşru görünmüyor.

Donanım kilitlerini kullanan yazılımlar genellikle küçük bir pazara yönelik olduğundan, yedek donanım kilidinin fiyatı yüzlerce ABD Doları olabilir. Bazı yazılım şirketleri, donanım kilidinin kaybolması veya çalınması durumunda kullanıcının tamamen yeni bir yazılım paketi satın almasını talep ederek fiyatı daha da şişirir. Dongle emülatörlerinin savunucuları, yazılım kullanımına ilişkin bu tür kısıtlamaların adil olmadığını ve bilgisayar ve yazılım kullanımının gerçek dünya koşullarıyla uyumsuz olduğunu iddia ediyor.

Daha önceki yazılım biçimleri, yazılımın bilgisayarda çalıştırılabilmesi için bir donanım kilidinin mevcut olmasını gerektiriyordu. Bilgisayar korsanları, yazılımı donanım kilidinin zaten takılı olduğunu düşünerek kandıracak bir program yazarak bu tür kısıtlamaları aştı. Bunu önlemek için, bazı donanım kilitleri artık yazılım kodunun belirli bölümlerini tutacak veya program için belirli görevleri yerine getirecek şekilde tasarlandı. Bir donanım kilidi emülatörü yazılıma bir donanım kilidinin mevcut olduğunu söylese bile, kodun bazı kısımları eksik olduğundan yazılım yine de kullanılamayabilir. Bilgisayar korsanları bu yeni yenilikleri atlatmanın yollarını buldukça, yeni donanım kilidi şifreleme biçimlerinin bulunması gerekebilir.

Dongle Crack

Dongle crackğı, yazılımın yanı sıra donanım da kullanan bir bilgisayar güvenlik sistemini atlamanın bir yöntemidir. Sistemin fikri, yazılımın yalnızca bilgisayara belirli, benzersiz bir cihaz takıldığında çalışacağıdır. Donanım kilidi çatlağı, genellikle sahte bir donanım kilidi kullanmaya çalışarak bu durumu aşmaya yönelik bir girişimdir.

Dongle kelimesi genellikle bir USB bağlantı noktasına takılan herhangi bir cihazı ifade etmek için kullanılır. Ancak, kesin olarak konuşursak, USB bellek çubuğu gibi salt bir depolama sisteminden ziyade yalnızca belirli bir donanım cihazını ifade eder. Birden fazla donanım kilidi türü vardır ve her biri insanların bir donanım kilidini kırmaya çalışması için kendi nedenini sağlar.

Dongle’ın asıl anlamı güvenlik sistemi olarak kullanılan bir cihazdı. Genellikle niş bir pazar için çok pahalı yazılımları korumak için kullanılır. Sistem, yazılımın yalnızca donanım kilidinin makineye takılı olduğu onaylandıktan sonra çalışacak şekilde ayarlandığı anlamına gelir. Buradaki fikir, yazılımın kendisinden ziyade donanım kilidi gibi fiziksel bir öğeyi yeniden üretmenin çok daha zor olmasıdır.

Güvenlik için bir donanım kilidi kullanmanın birkaç yolu vardır ve her biri, bir donanım kilidini kırmaya çalışan biri için kendi zorluklarına sahiptir. En basit haliyle yazılım, donanım kilidinin fiziksel olarak mevcut olup olmadığını kontrol eder. Yazılımı hackleyerek ve her zaman donanım kilidi mevcutmuş gibi çalışacak şekilde ayarlayarak bu durum aşılabilir.

Diğer bir güvenlik yöntemi, yazılımın dongle’a şifreli bir onay isteği göndermesini sağlamaktır. Bu, basit kontrolle aynı şekilde kırılabilir, ancak bunu yapmak yalnızca şifrelemenin yenilmesi durumunda mümkündür. Daha da gelişmiş bir yöntem, programın bir kısmının ana yazılım yerine donanım kilidinin kendisinde saklanmasını sağlamaktır. Bu, yazılımın donanım kilidinin mevcut olduğunu düşünmesi için kandırılması yeterli olmayacağından, kırılmayı çok daha zorlaştırır.

“Dongle crack” ifadesi aynı zamanda WiFi veya cep telefonu ağı üzerinden kablosuz geniş bant hizmetleri için kullanılan donanım kilitlerini de ifade edebilir. Bu durumlarda donanım kilitleri aslında bir USB yuvasına takılan minyatür modem aygıtlarıdır. Bu bağlamda, dongle’ı kırmaya çalışan biri muhtemelen şifrelemeyi ihlal etmeye çalışacak ve ya internete gönderilen ve internetten gönderilen verilere müdahale edecek ya da bant genişliğini bir bağlantı için ödeme yapmak zorunda kalmadan çevrimiçi olmak için kullanacak.

Kripto Kutusu Nedir?

Kripto kutusu, Marx Software Security tarafından üretilen bir ürünün ve ilgili güvenlik sisteminin adıdır. Ürün, yazılımın kullanılmasına olanak sağlayan şifreleme ve şifre çözme güvenlik anahtarlarını içeren bir USB çubuğudur. Sistem, yazılımın çalışabilmesi için anahtarın fiziksel olarak yerinde olmasını gerektirir. Crypto-box adı daha önce aynı doğrultuda açık kaynaklı bir proje için kullanılmıştı.

Crypto-box’ın prensibi, yazılıma yerleşik şifreleme ve fiziksel bir USB çubuğu aracılığıyla şifre çözmenin birleşimidir. Aslında USB çubuğu, yazılımın kilidini açmak için gereken bir anahtar görevi görür. Yazılım geliştiriciler uygulamalarını şifreleyerek USB belleği müşterilere sağlayabilirler.

Crypto-box’ın temel avantajı, koruduğu yazılımın yasadışı kopyalarını çalıştırmanın imkansız olmasa da son derece zor olmasıdır. USB çubuğunun tasarımı, çubuğun kendisinin kopyalanamayacağı anlamına gelir. Bu, birisi yazılımı kopyalasa bile yazılımın kendisi için hiçbir işe yaramayacağı anlamına gelir.

Sistemin bir diğer avantajı ise lisans kontrolünün kolay olmasıdır. Çoğu yazılım uygulaması, herhangi bir zamanda tek bir makinede kullanılmak üzere lisansla satılır, ancak evdeki masaüstü bilgisayar ve dizüstü bilgisayar gibi birden fazla makineye yasal olarak kopyalanabilir. Crypto-box ile, USB çubuğunun makinede bulunması ihtiyacı, yazılımın aynı anda iki makinede çalıştırılmasını fiziksel olarak imkansız hale getirir. Yazılımın bir şirket genelinde kullanım için lisanslandığı durumlarda sistem, tek bir USB belleğin yazılımın kurumsal bir ağ üzerinde çalışmasına izin verecek şekilde özelleştirilebilir.

Crypto-box sistemi Gelişmiş Şifreleme Standardını kullanır. Bu son derece güvenli bir şifreleme sistemidir ve yalnızca ABD federal hükümet kurumları için standart sistem olmakla kalmayıp, aynı zamanda gizli belgelerle kullanım için onaylanmış ilk kamuya açık sistemdir. AES, sırasıyla 128, 192 ve 256 bit uzunluğunda üç ayrı anahtar kullanır. Her ek bit, şifrelemenin salt tahmin yoluyla atlanmasını iki kat zorlaştırır.

Crypto-box adı bir zamanlar harici bir sabit sürücünün veya ikinci bir bilgisayarın birincil bilgisayarda kullanılan verileri depolamasına izin vermek için tasarlanmış açık kaynaklı bir proje için kullanıldı. Projedeki yazılım, iki cihaz arasında bir bariyer görevi görüyor ve yetkisiz erişimi önlemek için ekstra bir koruma ve şifreleme katmanı sağlıyor. Bu proje, ticari marka sorunları nedeniyle 2007 yılında CryptoNAS olarak yeniden adlandırıldı.

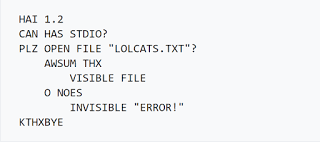

LOLCODE

#Safenet #Microdog #SuperDog #License Dog #Dongle #Emulator #Clone #Crack #Dulicate #Copy #Sender #Driver #Download #ByPass #Recovery #Dumper #Virtual Dongle #Microdog Emulator

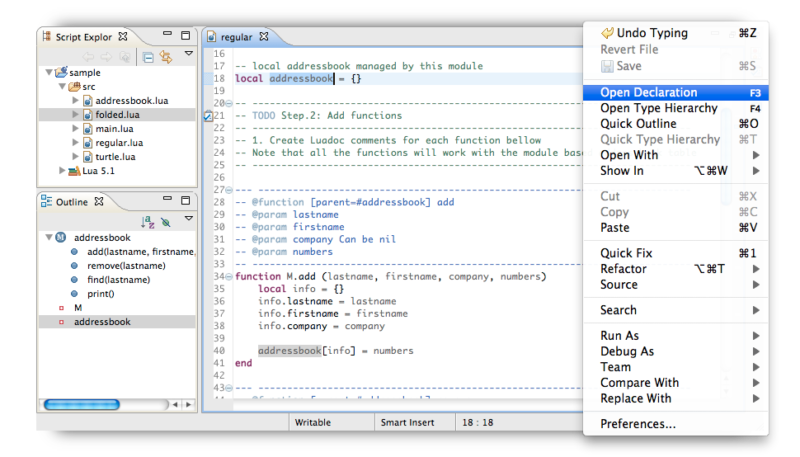

Dongle Teknolojisi Ve Mimarisi

Meesela programınız registry e bir kayıt yapar ve lisanslı olup olmadığını ordan kontrol eder. Sizde o exe yi decompile edip ne yaptığını(kısmen) anlarsınız ve genellikle je, jne yapılır program yanlış bilgileri doğruymuş gibi algılar. Peki bu dongle ile gönderilen( veya dongle a gönderilen) verilerin kontrolü sırasında da aynı işlem yapılıp program yanıltılamaz mı?

Kısacası dongle nasıl çalışır? Programımın kopyalanmamasını çok zorlaştırmak için ne gibi önlemler almak gerekir? Bunun hakkında detaylı bir bilgi vereceğim.

Eğer gerçekten lojik analyzer vs gibi cihaz yada port dinleyen programlar ile veri kopyalanamıyorsa veri sürekli değişiyor demektir (code hopping misali) fakat gereken bilgiler PC ye geçtiği için (ki geçmek zorunda) o programı çözeceklerdir. Aradaki haberleşmeyi değişken yapmak hiçte zor değil basitçe random bir algo üstüne yerleştirilmiş basit bir şifreleme ile bile logic analyzer her seferinde farklı veriler görecektir ancak karşıda bu haberleşme çözüldüğünde PC ve kilit tarafında aynı bilgi elde edilir. Bunlar önemli şeyler değil önemli olan uygulanabilirlik ve programı analiz eden kişinin gözünü korkutmak. Yoksa kilit felan hikaye ki çoğunuzunda bulduğu gibi profesyonel pek çok kilitin emulatorleri yazılmış durumda. Yılların firmaları bunlar adamların işi bu düşünün. Ayrıca RAM den kopyalama konusunda çok can alıcı bir noktaya temas etmişimdir. RAM de çalışır halde bulunan bir program diske yazılarak yeniden yapılandırılabilir. Bknz; Manual Unpacking.

Ayrıca bilinen chiplerle nereye kadar yapılabilir. söylendiği gibi ancak küçük çaplı işlerde kullanılırsa belki bir nebze idare eder. Yoksa program ücreti ve yaygınlığı arttıkça birilerinin gözüne girmeye başlayacaktır. Ve sizinde bildiği gibi bir PIC veya benzeri MCU yu üstü kazınmış olsa bile bacak bağlantıları devre yapısı gibi etkenlerle tanımlamak pek te zor değil. Ancak bir FPGA kullanıp birşeyler olursa onda bir nebze etkinlik artabilir. En iyi ve profesyonellerin kullandığı yöntem yine ASIC ler ancak bunlarda dediğim gibi herhalukarda emüle ediliyor.

Pc hdd nosuna veya anakart id ye göre basit bir algortima yaparsan çok fazla sorun olmaz. programlar bir şekilde kırılır. ramdan çalışsada xp memory gutter var alıp hdd ye kopyalanıp yine ida veya softice ile disassembly edilir kırılır sorun sadece zamandır.

Bu durumda herhangi bir dongle bile işinizi görür. Ayrıca hasp vs… gibi dongle’leri kırmak için disassmbly etmeye de gerek yok. Programın kullandığı DLL in aynısından yapılıp verileri böyle toplayabilirsiniz. Zaten dongle emülatörler de böyle çalışıyor. Önce çalışan dongle takılıyor. senin dll’in programdan gelen isteği gerçek dll’e iletiyor. dll den gelen bilgiyi bir köşeye not ettikten donra da programa iletiyor. bütün bilgiler alındıktan sonra da emüle ediyor. Ve emin olun birçok firma karmaşık ve değişken algoritmalar kullanmıyor. Sadece dongle hafızasındaki veriyi karşılaştırıyor. Hardware bilgileri her zaman en iyi korumadır.

Sanal Dongle Hasp kilit

Her Dongle Kİlit İçin Uyumlumu Bilmiyorum ama Ben Bu Programlarla Yaptım Ve Sonuç Başarılı…

Not: HASPHL2007 32 Bit İşletim sisteminde İşlem Yapmaktadır..

Programınız Bilgisayarda Kuruluyken Dongle Kiliti Bİlgisayara Takın..

Daha Sonra HASPHL2007 Adlı Dosyayı çalıştırın Driver Bölümünden İnstal Driver Deyin

Sonra Emulator Kısmından Start Service Butonuna Tıklayın

Daha Sonra Dumper Kısmına Gelin Refresh e Tıklayın Hasp/HLDongles Yazan Yerde Dongle Id Niz Görünecek Eğer Görünmez İse Programınızı Çalıştırın Program açılırken Refresh e Tıklamaya Devam Edin… Dongle Idniz Görünecektir…

Ardından Dump Butonuna Basın.. Bilgisayarınızın Hızına Göre 5-10 Dk Arasında Dongle Kilidinizin Kopyasını Bİlgisayara Kopyalayıp HASPHL2007 Programının Bulundugu Klasöre (.dmp Veya .BIN) Olarak Kaydedecektir… Daha Sonra HASPHL2007 Kapatın…

Edgehasp Programını Çalıştırın Hasp Veya Hasp HL Bölümünden ( Bu Dongle Kilidinize Göre Değişir) Dump File Location Bölümünden BIN Veya Dmp Formatlı Dosyanızı Seçin Ardından Dng File Location Kısmından

Dng Dosyasını Kayıt Edeceğiniz Yeri Ve İsmini Belirleyin… Ardından Solve Butonuna Tıklayın…

Dng Dosyanız Muhtemelen Oluşturulmuştur… Dongle kiliti Bilgisayarınızdan Çıkartın… Bİlgisayarınızı Yeniden Başlatın… Bilgisayar Açıldıktan sonra HASPHL2007 Programını Çalıştırın Driver Kısmından İnstall a Tıklayın Ki Büyük İhtimal Driver Yüklü Olacaktır… Sonra Emulator Kısmından Start Service e Tıklayın…

Daha Daha Sonra Dongleskısmından Load Dump Butonuna Tıklayın Ve En Son oluşturdugunuz Dng Dosyasını Seçin…. Emulator Kısmına Gelin Programın İd si Ve Şifreler Görünecektir…. HASPHL2007 Kapatın Programınızı Çalıştırın…. ( Ben Kendi Programımda Denedim %100 Garanti Sonuç Aldım İnş Sizler İçinde Faydalı olur…

32 bit olan tüm windows işletim sistemlerinde çalışır bizzat denedim test ettim( en düşük win xp ve win vista-7-8 vs. gibi sistemlerde sentemul programını uygulama özelliklerinden yönetici olarak çalıştır ı işaretlemeniz gerekir ) 64 bitte çalışmaz ancak onuda çözdüm ben şu an nasıl yaptıgımı hatırlıyamıyorum sanal dongle yaptım aygıt yöneticisinde dongle aygıt var gibi görüyor ancak nasıl yaptıgımı hatırlıyamıyorum nasıl yaptıgımı buldugumda onuda açıklamalı şekilde paylaşıcam…

Uygulama korumada ise uygulamam internete bağımlı çalışır (Sunucum ile) her açılışında, haberleşemez ise uygulamam açılmaz. Haberleşir ama lisans kodları (3213-3213-2132-1312) sattığım adamın statik ip’si ile eşleşmiyor ise çalışmaz. Kurduğum bilgisayarın pc bilgilerini alırım (mac,hdd,işlemci kodları vs) lisans kodu ile ipsi ile eşleştirrim hepsi bir araya gelince uygulamam çalışır.

Bu kopya koruma yöntemlerinden ayrıyeten eski bir teknik vardı. 90’lı yıllarda laser hole ‘lü disketler vardı. Laser gibi bir ısı kaynağı ile disketin bir noktası deforme edilirdi. Bu hangi track yada sectore denk geldiyse orası bad-sector oluyordu. EXE yada COM ana programıa da bir kod eklenerek ilk çalıştığında bu diskette belirlenmiş olan bad-sector kontrol ediliyordu. Ben de o yıllarda bir yazılım firmasına kendim geliştirdiğim bir tür kopyalanmayan disket yaparak yüzlerce satmıştım. O zamanlar popüler olan CopyWrite disk kopyalama programı bile kopyalayamıyordu. Çalışma mantığı ise son trak kaç ise (3.5 inc’lerde 0-79 arası kullanılırdı) ben 82.ci track’ı farklı formatlar ve veri yazardım. Bunu da Ms-DOS interruptlarını kullanarak yapardım. Tabii yine Pascal ile..

82.trackı da kopyalayan programlar (DiskClone) çıkınca bundan vazgeçip klasik bir maket bıçağı ile fiziki minik bir çizik atardım. Bu çizik olan yer format sonrasında FAT altında bir bad sectör tablosu oluştururdu. Proje her çalışmada diskin FAT tablosunu proje içinden yeniden okuyup, okunan bad sectör içeriğinden rastgele bir tanesini direkt okumaya çalışıp, hata dönerse anahtar disk takılı varsayıp devam ederdim. Disk kopyalama programı CopyWrite vardı. o bile benim disketimi tam olarak kopyalayamıyordu. Çünkü 82. track’ı DOS formatında formatlamıyordum. Farklı sayıda sector oluşturuyordum. Buraya yazdığım kodu kopyalayamıyordu. Bu kodu benim programım okuyabiliyordu. Bu yüzden herhangi bir anahtar disket başka bir disketle aynı olmuyordu. Çalışmıyordu.

Dongle korumalı sistemler kolay manipule olan sistemlerdir. Dongle simule edilmesi veya dongle ın kullandığı library nin üzerinde değişiklik yapılması. Veya alternatif library yazılması gibi kolay metodlar yapılabilir. Packer kullanımına değinecek olursak basit packerlar çalıştırılınca kendi sectionlarında olan exe yi hafızaya açıp entry point e sıçrama yaparak program devamlılığını sağlar. Daha kapsamlı olanlar obfuscate ederek kod okunmasını zorlaştırırlar. Decompile edilirken bazı zorluklar çıkar. Entry point mantığı olarak değilde kendi üzerinde kod devamlılığı sağlarlar. Böylelikle oluşturduğu paralel threadlerle program üzerinde kontrollerini devam ettirirler. Güçlü binary dosya analiz algoritmaları sayesinde sorunsuz bir analiz ve paketleme yaparlar. İmport table ı hafızada rast gele yazarlar ki crackerlar için en zor kısımdır bu importların toplanması. Runtime da adreslemeleri tekrar yaparlar. Bazı anti debug metodları içerirler. Bazı importları simule ederler(ilk kez 10 sene önce asprotect te gördüğümde şaşırmıştım)

Asprotect örnek verdim.Kendiniz bir şeyler yapmayı düşünmeyip hazır bir şeyler ile devam etmek isterseniz şu an piyasada en iyi koruma sağlayan koruma motoru oreansın geliştirdiği themida ve winlicense dır. Kendiniz bir şeyler yapmak isterseniz SMC (Self modifying code) ve overlay(Out section) metodlarını kullanabilirsiniz. SMC runtime code bloklarını yeniden düzenleme işlemidir. Overlay ise exe dosyalar sectionlardan oluşur ve bu section boyutları dosya içerisinde belirtilir. Siz belirtilen exe boyutu üzerine yani dosyanın devamına kod yazarak bu kodu runtime da okuyarak kontrollerinizi yapabilirsiniz.

Overlay metodu ile önce exeyi derleyip bir compress işlemi yaptıktan sonra exe üzerine tekrar yazdırırsanız. Eğerki exe decompress yani unpack edilirse bu veriler tekrar yazılmaz ise exe bozuk bir dosya haline gelecektir. Yine buraya yazacağınız veriyi runtime da code bloğu silik bir exe ye belirli method çağrımları ile yazdırıp işlem bitiminde tekrar sildirtebilirsiniz. Böylelikle debug edilse bile boş code bloğu ile karşılaşılacaktır.

Başka bir method ise exe içerisinde exe. Birinci exenin loader mantığı ile hafıza kontrolü yapıp ikinci exeyi direk kendi içerisinden hafızaya açarak çalıştırmasıdır. Owner exe ile child exe yede birbirlerini kontrol ettirebilirseniz herhangi birine müdahale durumunda biri diğerine sonlanma isteği gönderebilir. Yine bu mantığa smc ve overlay de eklerseniz sağlam bir koruma sağlamış olursunuz.

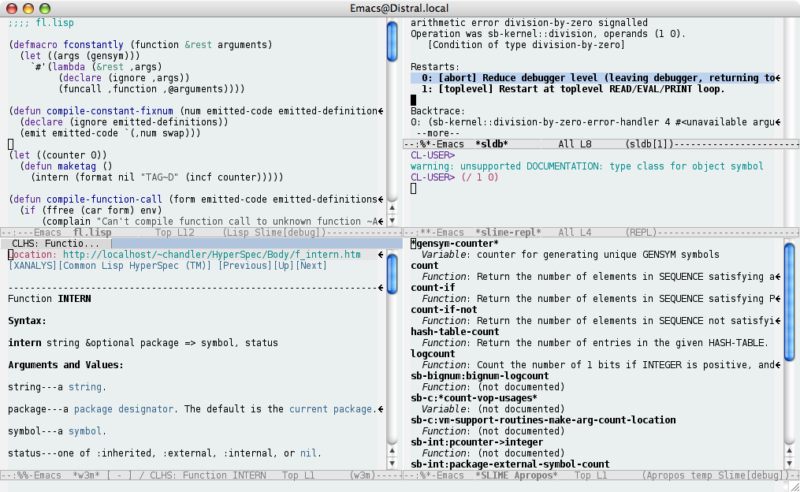

Fikir olsun diye basit bir smc örneği vereyim.

program SMC;

{$APPTYPE CONSOLE}

uses

SysUtils;

var

SMCFunc: function: Integer;

{$J+}

const

Code: array[0..5] of Byte = (

//eax a bir değer alıp geri dönderelim

$B8, $00, $00, $00, $00, $C3);

var

FByte: Byte;

begin

@SMCFunc := @Code;

WriteLn(‘Su anki deger = ‘ + IntToStr(SMCFunc));

WriteLn(‘Bir sayi giriniz (0-255)’);

ReadLn(FByte);

Code[1] := FByte;

WriteLn(‘Son deger = ‘ + IntToStr(SMCFunc));

ReadLn;

end.

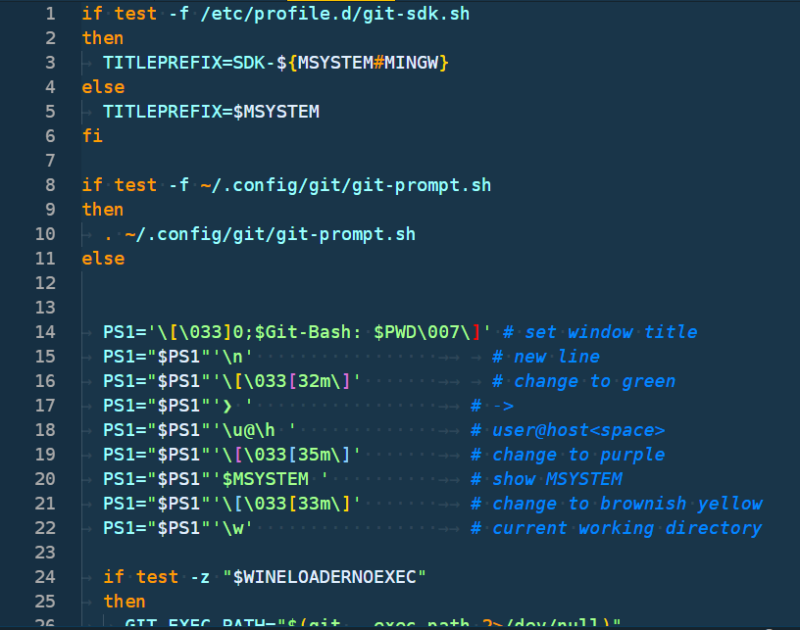

Korn Shell (ksh) (Ksh, AT&T Research 93u+)

Ada(Gnat) Algol-68 Angular JS Assembly Awk Bash Shell Befunge Brainf**k C Chipmunk BASIC Clojure Cobol C99 Strict C++ C++ 0x C++ 11 C# Dart D Language Embedded C Erlang Elixir Factor Fantom Fortran-95 Forth F# Free Basic Groovy GO Haxe Haskell ilasm Intercal ICON Java Java 8 julia Jython Kotlin Ksh Shell Lisp LOLCODE Lua Matlab/Octave Malbolge Mozart-OZ Nimrod Node.js Objective-C OCaml Pascal PARI/GP Pawn Perl PHP Php Web View Pike Prolog Python Python-2.7 Rexx Ruby Rust R Programming Scala Smalltalk SML/NJ Simula SQLite SQL Swift 4.0 Tcl Unlambda VB.NET Verilog Whitespace Ya Basic Yasm

Sentinel Superpro Dongle Emulator Crack

Yazılım Koruması için Sentinel SuperPro Dongle Nasıl Taklit EdilirSentinel SuperPro, çeşitli uygulamalar için yazılım koruması sağlayan, donanım kilidi tabanlı bir donanım anahtarıdır. Dongle ile yazılım arasındaki iletişimi şifreleyerek yazılım korsanlığını ve izinsiz kopyalamayı önlemek için tasarlanmıştır. Ancak bazı kullanıcılar yedekleme, test veya uyumluluk amacıyla Sentinel SuperPro donanım kilidini taklit etmek isteyebilir. Bu yazımızda Sentinel SuperPro dongle’ın Dongle Emulator adlı yazılım aracını kullanarak nasıl taklit edileceğini açıklayacağız.

Dongle Emulator nedir? Dongle Emulator, fiziksel bir dongle’ın işlevselliğini taklit eden bir yazılım programıdır. Yazılım tarafından geçerli bir donanım anahtarı olarak tanınabilecek sanal bir donanım kilidi oluşturur. Dongle Emulator, yazılımı orijinal donanım kilidi olmadan çalıştırmak veya ağ kullanımı için aynı donanım kilidinin birden fazla kopyasını oluşturmak için kullanılabilir. Dongle Emulator ayrıca zaman sınırı, modül sınırı veya hata mesajları gibi dongle tabanlı kısıtlamaları atlamak için de kullanılabilir.

Dongle Emulator Nasıl Kullanılır? Dongle Emulator’ı kullanmak için Sentinel SuperPro dongle’ınızın bir döküm dosyasına sahip olmanız gerekir. Döküm dosyası, dongle’ınızın verilerini ve şifreleme algoritmalarını içeren ikili bir dosyadır. Dongle Dumper adlı bir yazılım aracını kullanarak bir döküm dosyası oluşturabilirsiniz. Dongle Dumper, Sentinel SuperPro donanım kilidinizi okuyan ve bilgilerini bir dosyaya kaydeden bir komut satırı programıdır. Dongle Dumper’ı kullanmak için şu adımları izlemeniz gerekir:

Dosyayı indirip yönetici olarak çalıştırınız. Sentinel SuperPro dongle’ınızın bilgisayarınıza takılı olduğundan emin olunuz. “SENTINEL DONGLE’I OKU” butonuna basarak işlemin tamamlanmasını bekleyiniz. Bu, donanım kilidi modelinize bağlı olarak 10 veya 20 dakika sürebilir. Dongle Dumper ile aynı klasörde .dng uzantılı bir döküm dosyası oluşturulacaktır. Döküm dosyasını aldıktan sonra, sanal bir donanım kilidi oluşturmak için Dongle Emulator’ı kullanabilirsiniz. Dongle Emulator’ı kullanmak için şu adımları izlemeniz gerekir:

Dosyayı indirip yönetici olarak çalıştırınız.Dump dosyanızı seçiniz ve “LOAD DUMP” butonuna tıklayınız.Dongle modelinizi seçiniz ve “SÜRÜCÜYÜ YÜKLE” butonuna tıklayınız.Sisteminize sanal bir dongle oluşturulacak ve kurulacaktır.Artık uygulamanızı çalıştırabilirsiniz. Orijinal Sentinel SuperPro donanım kilidi olmadan yazılım. Ayrıca sanal donanım kilidinizin kopyalarını oluşturabilir ve bunları aynı ağdaki diğer kullanıcılarla paylaşabilirsiniz. Ancak Dongle Emulator’ı kullanmanın yazılım lisans sözleşmenizin hüküm ve koşullarını ihlal edebileceğini lütfen unutmayın. Bu nedenle, Dongle Emulator’ı yalnızca yedekleme, test veya uyumluluk amacıyla kullanmanızı, yasa dışı veya etik olmayan faaliyetler için kullanmamanızı öneririz.

””